Datenschutzbeauftragter (DSB)

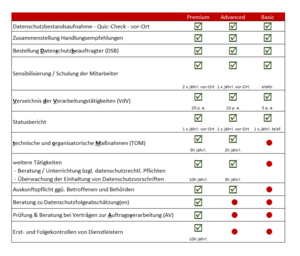

Individuelle Beratung kombiniert mit einem auf Ihr Unternehmen bedarfsgerecht angepassten Leistungsumfang – für uns eine Selbstverständlichkeit. Nur so können wir das „liefern“, was wir uns vorgenommen haben: Datenschutz für Ihr Unternehmen auf höchstem Niveau.

Die Leistungen im Bereich Datenschutz folgen im besonderem Maße unserer Unternehmensphilosophie – gegenseitiges Vertrauen, extreme Sorgfalt bei der Beratung kombiniert mit unserer Praxisnähe sowie ausgeprägtes Know-How in korrespondierenden Themengebieten wie Informationssicherheit und IT-Sicherheit. Dies führt für Sie zu einem Rundum-sorglos-Paket im Datenschutz.

Als externer Datenschutzbeauftragter (eDSB) beraten wir Sie bei der Umsetzung und kontinuierlichen Einhaltung der DSGVO in Ihrem Unternehmen. Insbesondere: zum Aufbau Ihrer Datenschutzprozesse inkl. einer angepassten Datenschutzorganisation, zu Themen der Auftragsverarbeitung i. S. Art 28 DSGVO, zu den technischen und organisatorischen Maßnahmen i. S. Art. 32 DSGVO, zu Datenschutz-Folgeabschätzungen, u. v. m. – und all das selbstverständlich bei Verarbeitungstätigkeiten von personenbezogenen Daten in allen Unternehmensbereichen: Geschäftsführung, Personal, Finanzen, Vertrieb inkl. Marketing und Werbung, IT, ….

Vertrauen auch Sie auf unsere langjährige Erfahrung und auch gerne auf die Referenzen unserer mehr als 100 Geschäftspartnern. Kombinieren Sie hochprofessionellen Datenschutz mit finanzieller Planungssicherheit – wir beraten Sie gerne.

Datenschutzmanagementsystem digital infostra PrIME

Datenschutzmanagement mit "Papier- und/oder Schrankware"? Für jeden Kunden im Bereich des Datenschutzes stellen wir optional eine "mandantenscharfe" cloud-basierte Datenschutzmanagementsoftware bereit. Datenschutzverwaltung wird einfach und effizient. Wählen Sie zwischen standardmäßigen oder maßgeschneiderten Lösungen | Tools für Datenschutz, Risiken und Compliance.

Was dürfen wir für Sie leisten?

- Erstellung und kontinuierliche Pflege eines detaillierten Verfahrenverzeichnisses, dass alle Aktivitäten zum Schutz der Privatsphäre enthält; hilft Schwachstellen zu erkennen und potenzielle Datenschutzverletzungen frühzeitig zu minimieren

- die Prüfung und Bewertung von Verarbeitungen werden vorgenommen und im Kontext des Verzeichnisses von Verarbeitungen dokumentiert

- Dokumentation, Verwaltung und Prüfung von Technischen und organisatorischen Maßnahmen (TOMs) - Anlehnung an ISO27001 möglich

- wir integrieren Ihr Richtlinien-Management bzgl. des Datenschutzes und verfolgen mit Ihnen, wie sie sich auf einzelne Abteilungen beziehen

- in Abstimmung mit Ihnen legen wir Maßnahmen an, deligieren diese an beteiligte Bereiche | Perosnen und überwachen und dokumentieren den Fortschritt

- die Sensibilisierung der Mitarbeitenden als zentrale und gesetzlich vorgeschriebene Aufgabe wird durch WEB-based-Trainings unterstützt

Hinweisgebersystem (HinschG) infostra whistleOPS

Sie wollen den Anforderungen des HinweisgeberschutzGesetzes nachkommen? Mit unserem Angebot infostra whistleOPS bieten wir Ihnen eine einfache Umsetzungsmöglichkeit:

- ein vertraulicher Meldekanal, der anonyme und bidirektionale Kommunikation mit dem Meldenden unterstützt

- mit einem integrierten Ticketing-System für das Case-Management

- einfache Einbettung in Ihren WEB-Auftritt

Optional ergänzbar zum "Rundum-Sorglos-Service"

- Betrieb inkl. Überwachung des Meldekanals

- Sichtung eingehender Meldungen, Beratung und Kommunikation mit den Meldenden

Sprechen Sie uns an....

Informationssicherheitsbeauftragter (ISB / ISO)

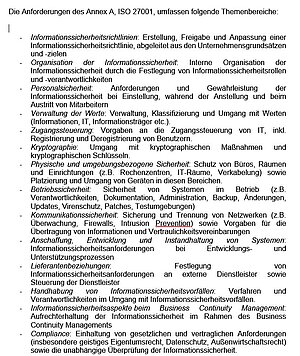

Ist ein Unternehmen gesetzlich verpflichtet, ein ISMS (Informationssicherheitsmanagementsystem) nach ISO 27001 aufzubauen und ein Zertifika nachzuweisen, müssen alle Anforderungen der ISO 27001 inkl. Annex A umgesetzt werden. Sollte ein Unternehmen keiner Verpflichtung unterliegen, sondern eine Optimierung der IT-Sicherheit sowie einzelner Prozesse anstreben, kann ein "ISMS light" definiert werden, in dem Fokusthemen der ISO 27001 festgelegt werden.

Am Anfang jedes gemeinsamen Projektes stehen die Analyse der Ausgangslage, die Scope-Definition sowie die Definition der Zielsetzung. Dabei werden alle identifizierten Handlungsfelder priorisiert und in eine Roadmap überführt. Im Detail werden zum Aufbau des ISMS die Risiken analysiert, ein Risikobehandlungsplan entwickelt und ein kontinuierliches Risiko- und Maßnahmen-Tracking etabliert. Obligatorisch ist die Entwicklung aussagekräftiger Kennzahlen und die Berichterstattung im Rahmen von Managementreviews an die Unternehmensleitung, um eine kontinuierliche Verbesserung des ISMS zu ermöglichen. Selbstverständlich ist hierbei der Aufbau ISMS-konformer Prozesse und eines Dokumentationssystems unter Beachtung der Vorgaben des Annex A aufgebaut. Auch hier folgene wir strikt unsere Unternehmensphilosoie mit unserer ausgeprägten Diesntleistungsmentalität, die u. a. auf Vertrauen, Übernahme von Verantwortung und selbstverständlich die "Bereitstellung" von Experten auf dem Gebiet der Informationssicherheit und auch der der Sicherheit Ihrer IT-Systeme. Als Resultat erhält Ihr Unternehmen ein ISMS auf höchstem Niveau.

Die begleitende Festlegung von Verantwortlichkeiten in der Zielorganisation und die Überführung des ISMS in die Zielorganisation inkl. Schulung der Beteiligten runden das Leistungsportfoli ab.

Status-Quo-Analyse | Schwachstellen-, Netzwerk-Security-Scan

Als "Standortbestimmung" bzgl. Handlungsnotwendig- keiten zur Einführung eines ISmS aber auch zur Überprüfung kritischer Sicherheitslücken bieten wie diverse Workshops bzw. Scan-Möglichkeiten an.

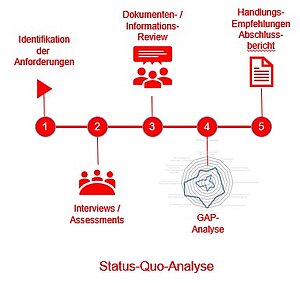

Im Rahmen einer "Ststus-Quo-Analyse" wird in gemeinsamen Workshops die Ausgangslage analysiert. Dabei wird der derzeitige Erfüllungsgrad der ISO 27001-Anforderungen ermittelt und Maßnahmen und Handlungsempfehlungen zur Erreichung des Zielgrads definiert. Im Rahmen einer Basis-Analyse werden

- detaillierten Vorgespräche zur Identifizierung der Ziele des AG durchgeführt

- in Form von Interviews / Analyseworkshops samt Interview und Begehung und Dokumentenreview die vorhandenen Pläne, Richtlinien, Notfallhandbücher und der organisatorischen und technischen Maßnahmen zur Adressierung der individuellen IT Security Compliance Anforderungen aus Energiewirtschaft, Netze, IT-Sicherheit und DSGVO oder ähnliche überprüft

- daraufhin werden die erfassten Ergebnisse einer kritischen Bewertung unterzogen und eine detaillierte Handlungsempfehlung erarbeitet.

- die dazu verwendeten gängigen Best-Practice Standards sind insbesondere ISO 2700x Serie, 22301 (wenn ein bspw. ein BCMS vorhanden ist), BSI 200.x Serie (wenn bereits umfangreiche Maßnahmen implementiert sind) oder NIST 800-34r1. Dabei prüfen wir den aktuellen Reifegrad der Umsetzung und entscheiden gemeinsam mit dem Kunden; dabei haben regulatorische Vorgaben wie beispielsweise KRITIS, DSGVO oder IEC 62443 direkten Einfluss auf die genutzten Bewertungskriterien.

Im Ergebnis werden die finale Gap-Analyse und die Dokumentation in Form einer Statement of Applicability (SoA) geliefert.

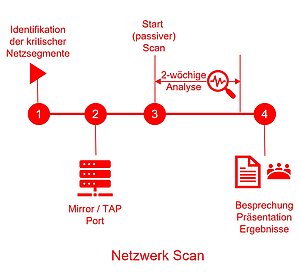

Für eine realitätsnahe Ersteinschätzung möglicher Schwachpunkte bietet dieser Baustein eine passive Sicherheitsuntersuchung in Form eines automatisierten Netzwerk Scans an. Darunter verstehen wir

- die Analyse und IT-Infrastrukturen mit Hilfe eines passiven Netzwerkelements, welches zum einen die gesamte Netzwerkkommunikation, inklusive verwendeter Anwendungen, auf mögliche Schwachstellen analysiert und bewertet

- Überblick über die im Netzwerk kommunizierenden Systeme

- die identifizierten Schwachstellen und Risiken werden in einem Abschlussbericht dokumentiert und es werden entsprechende Gegenmaßnahmen und Handlungsempfehlungen aufgezeigt

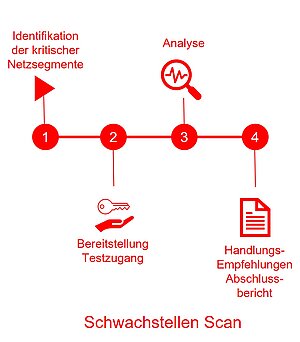

Das Aufzeigen kritischer Sicherheitslücken mit einem hohen Schadenspotenzial bei gleichzeitig hoher Eintrittswahrscheinlichkeit stehen im Fokus des Schwachstellenscans.

- aktive Analyse von IT-Systemen, Anwendungen, Netzwerkkomponenten und sonstiger sicherheitsrelevanten Infrastruktur aus dem Blickwinkel eines Angreifers

- unter Zuhilfenahme von automatisierten Scannern und weiteren Software-Werkzeugen identifizieren unsere Experten Sicherheitslücken und bewertet diese in ihrer Kritikalität; dabei wird ein hoher Grad an Automatisierung verwendet, um möglichst effizient diejenigen Sicherheitslücken zu erkennen, deren Ausnutzen auch durch einen potenziellen Angreifer wahrscheinlich sind

- die Automatismen werden zusätzlich durch manuelle Überprüfungen sinnvoll ergänzt; so werden auch solche Sicherheitslücken identifiziert, die von Scannern noch nicht einfach zu finden sind, von denen wir aber erwarten, dass sich dies bald ändern

- die identifizierten Sicherheitslücken und Risiken werden in einem Abschlussbericht dokumentiert und es werden entsprechende Gegenmaßnahmen aufgezeigt; diese Vorgehensweise ermöglicht eine priorisierte und risikobasierte Vorgehensweise bei deren Behebung, so dass kritische Schwachstellen geschlossen werden können bevor deren Ausnutzung zu Betriebsausfällen, zum Verlust vertraulicher Daten oder anderen größeren Schäden führt.